美國運輸安全管理局(TSA)近期提醒旅客,小心在機場等公共場所提供的 USB 充電座可能成為資安漏洞,造成 Juice Jacking 攻擊手機最佳方式。TSA 指出,駭客可透過改裝或植入惡意設備,在公共 USB 插座或充電線路中埋下攻擊程式,讓使用者在看似便利的充電過程中不知不覺暴露手機資料或被植入惡意軟體,這類攻擊被稱為「Juice Jacking」(充電陷阱)。

什麼是 Juice Jacking 充電陷阱?充電同時開啟資料通道的陷阱

Juice Jacking (充電陷阱)是指利用 USB 連接同時具備「電力」與「資料傳輸」功能的特性,當使用者把手機插到公共 USB 插座或經過改裝的充電線與座時,攻擊者可能會利用 Juice Jacking 來觸發底下攻擊:

- 竊取裝置內的個資、密碼、電子郵件或金融資料

- 植入惡意軟體,追蹤上網行為或遠端操控手機

更嚴重的情況下,Juice Jacking 攻擊甚至可能修改久未更新 iOS 或 Android 舊版系統韌體或取得遠端控制權,讓防護機制失效。

此風險不只出現在機場,任何有公共 USB 插座的場域,包含機場航廈、火車站、飯店房間或大廳、咖啡廳等公眾充電插座,不管是USB-A或USB-C充電孔都會成為目標,可能被惡意改裝或植入竊取模組。

充電陷阱為什麼會發生?知名實驗與案例已證實可行

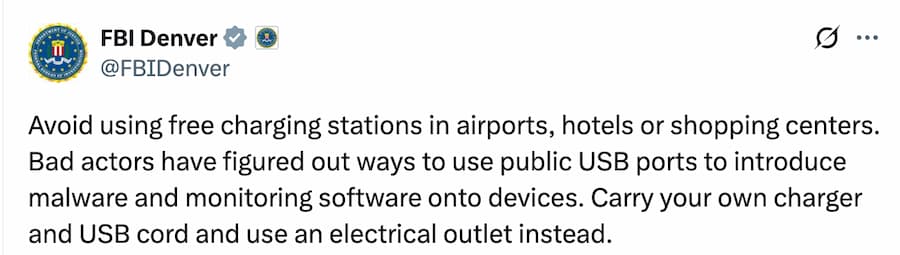

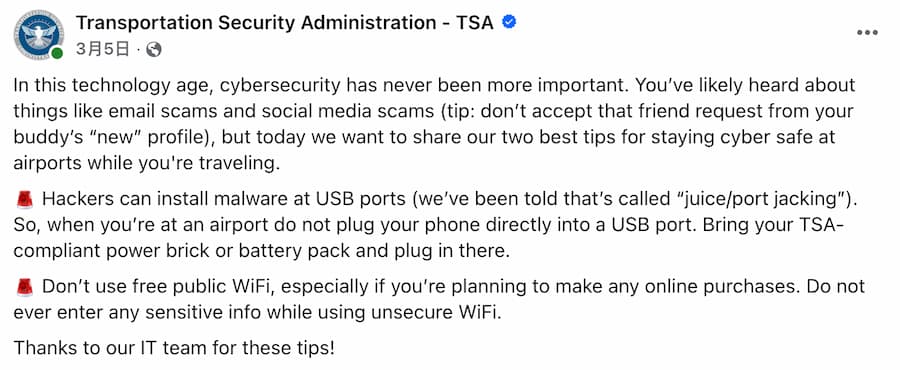

FBI、TSA、FCC 等多個美國官方機構都曾發出警告公共USB充電孔存在風險,請避免直接使用!且有相關安全研究已多次證實 Juice Jacking 並非理論威脅,當前市面上已經有相關惡意工具:

- BadUSB:能將一般USB變成可執行惡意程式的攻擊載體

- O.MG Cable:外觀如同一般充電線,實則內建Wi-Fi模組,可遠端操控目標裝置

- 惡意充電器(Malicious Charger):在控制環境中成功竊取裝置資料或安裝惡意軟體

USB-C也有充電遭竊取資料風險

別以為換上 Type-C(USB-C)就能一勞永逸,實際上 USB-C規格支援Power Delivery(PD)電力協商與資料傳輸,攻擊者若控制充電器或線材,同樣可透過資料通道執行竊取、植入惡意韌體等攻擊。

如何避免機場充電手機被入侵?TSA分享最佳安全防範做法

面對這類 Juice Jacking 攻擊威脅,TSA 也建議旅客應避免直接把手機插進公共 USB 插座充電,可改用自備的電源變壓器(插座式充電器)或行動電源。

資安業者也提供實用防護措施,例如使用「USB 資料阻斷器」(USB data blocker,又稱 USB condom),這類小型轉接頭會阻斷資料線腳,只允許電力通過,達到只充電、不傳資料的效果。

同時也建議避免使用公共 Wi-Fi網路,尤其在進行網購或金融交易時更應格外小心,避免會連上偽裝造假的路由器,甚至是公開網路同樣可能被攔截或放置釣魚陷阱。

要是想徹底避免Juice Jacking,最簡單的方式是使用「只能夠充電線」,原理在於「充電線」會在物理上移除兩條資料線,讓電流通過、資料完全斷開即使插到被駭的USB孔,也只會供電、不會傳資料。

不過在iPhone相對也要提高警覺,只要有不明要是插電時跳出「是否信任裝置」提醒,請立即拒絕。

防止手機在公共網路被竊取資料防護技巧總結

- 儘量使用自己的充電器、充電線與行動電源,避免直接使用牆面以外的公共 USB 插座。

- 攜帶 USB 資料阻斷器(USB data blocker),或改用只提供電力的充電插座。

- 若必須插公共 USB:確認裝置已鎖定且不要選擇任何「資料傳輸」或「檔案傳輸」模式。

- 儘量避開公共 Wi-Fi 做敏感操作(例如網路銀行、線上刷卡)。

- 考慮使用無線充電(若可行)或提前充飽電池以降低在外充電需求。

TSA 警示也提醒,便利不等於安全,要是出門在外時,帶對配件、養成檢查習慣,才能把「充電」這件小事做好同時也保護個資安全。

想了解更多Apple資訊、iPhone教學和3C資訊技巧,歡迎追蹤 瘋先生FB粉絲團、 訂閱瘋先生Google新聞、 Telegram、 Instagram以及 訂閱瘋先生YouTube。