隨著智慧家庭裝置普及,現在不少人都會額外安裝家用監視器或監控攝影機,能夠當成家庭的安全守門員,不過哪款家用監視器比較安全?香港消費者委員會(消委會)針對市面上10款網路攝影機測試,卻揭露令人憂慮的資安風險,多款在市面上販售的監控鏡頭存在嚴重漏洞,可能讓駭客有機可乘,窺探甚至竊取家庭私密影像。

香港消委會主要針對市售 10 款家用網路監控器的安全性檢測,卻意外揭露出多項系統性資安問題,從傳輸未加密、應用程式權限濫用,到韌體除錯埠未移除,皆可能讓家庭影像或帳戶資料被未經授權存取。

以下為消委會測試的10款網路攝影機監視器清單:

- arlo Pro 4

- 小米MJSXJ09CM

- TP-Link Tapo C210

- D-Link DCS-8350LH

- reolink Argus 3 Pro

- EZVIZ CS-C6

- imou IPC-F88FIP-V2

- eufy T8441X

- BotsLab P4 Pro

- SpotCam Solo 2

測試涵蓋 10 款售價介於 269 至 1,888 港元之間的家用網路監控攝影機,品牌從入門至高階皆有,消委會主要是參照歐洲標準 ETSI EN 303 645 與 OWASP MASVS,針對五大面資安進行測試:

- 防禦外部攻擊能力

- 資料傳輸安全性

- 應用程式防護

- 資料儲存保密性

- 硬體設計安全性

最終意外發現,多數網路監控攝影機產品在資安防護上明顯不足,像是主打高性價比小米監視器和TP-Link、D-Link等部分家用監視器都存在資安風險,僅 Arlo 在安全性、加密處理及防攻擊能力方面表現較佳。

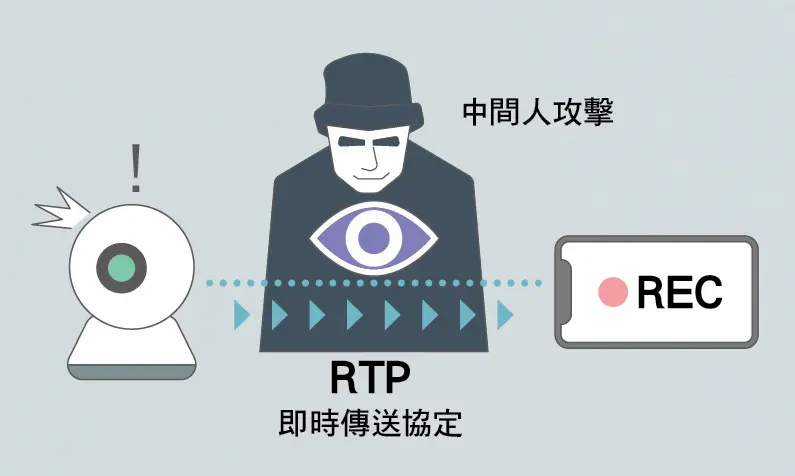

五款網路監視器產品傳輸未加密,影像恐被竊看

監控鏡頭的影像通常透過手機應用程式進行串流觀看,消委會發現 「imou、TP-Link、EZVIZ、D-Link」 等四款產品,在傳輸影片時僅採用即時傳輸協定 RTP,竟未用安全即時傳輸協定 STRP 加密處理,等同讓影像在網路上裸奔,都容易受到駭客進行攔截獲取,直接窺探即時畫面。

另外 reolink 網路攝影機在連線 Wi-Fi 時,也並未對敏感資訊加密,測試人員甚至可在純文字檔中找到路由器帳密,資訊外洩風險極高,造成容易被駭客入侵並監控。

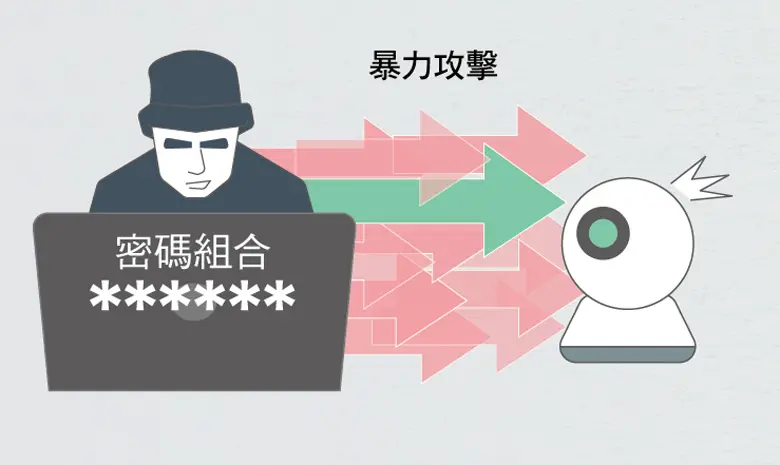

三款網路攝影機防禦薄弱,駭客可暴力破解登入

在防禦能力部分,其中有三款監控攝影機品牌「eufy、EZVIZ、D-Link」被發現容易遭受暴力攻擊,駭客能透過自動化程式不斷嘗試密碼組合進行破解,更令人擔心的是,其中 EZVIZ、D-Link 攝影機仍採用僅 6 位數字或英文字母的預設密碼,安全強度極低。

最嚴重的是,BotsLab、SpotCam 和 reolink 網路攝影機應用程式在使用者登出帳戶後,仍可於同一台手機上繼續觀看舊帳號的影像串流,顯示該產品的認證機制存在重大漏洞。

五款網路攝影機應用程式存取權限過多,恐洩用戶敏感資訊

消委會檢測同時檢視了各款監控鏡頭應用程式在 Android 與 iOS 平台上的權限要求,結果發現 5 款網路攝影機應用程式要求權限過多,且部分內容過於敏感,潛在用戶敏感資訊外洩風險,這些應用程式分別是小米、imou、BotsLab、eufy、EZVIZ 。

應用程式不僅存取攝影機控制權限,還額外要求讀取使用者裝置上的 行事曆、帳戶資料,甚至是用戶當下正在使用的應用程式清單,這類資料若被濫用,可能揭露個人活動習慣、聯絡資訊與行程安排,導致嚴重的隱私外洩風險。

更重要的是,多數應用程式未明確告知這些資料將如何使用或何時上傳伺服器,讓使用者難以追蹤個資流向。

消委會提醒,用戶在下載與安裝監控鏡頭應用程式前,應仔細檢視權限清單,一旦授權完成,應用程式便可自動存取相關資料,往後不再需要用戶同意。

多款家用網路攝影機資安風險總整理

小米監視器資安

- App 權限過多:要求讀取行事曆、帳戶資料與應用使用狀態,潛在個資外洩風險。

- 內嵌瀏覽器風險(iOS):使用過時的 UIWebView,且未停用 JavaScript,可能遭跨站指令碼攻擊(XSS)。

- 硬體除錯埠未移除:拆殼後可直接接入 debug port 取得系統命令介面,有被入侵的可能。

imou 網路監控攝影機資安

- 影像串流未加密:採用 RTP 協定而非 SRTP,影片資料恐被中間人攔截。

- Android App 可讀取本機檔案:內嵌 WebView 權限設計不當,駭客可透過植入程式碼讀取裝置檔案。

- App 權限要求過多:涉及帳戶與行事曆等敏感資料。

- 硬體除錯埠未移除:可直接接入系統介面,存在物理安全風險。

TP-Link 網路攝影機資安

- 未加密影像串流:使用 RTP 傳輸實時影像,未提供加密保護。

- Android App 可存取裝置檔案:WebView 權限開放,存在資料外洩風險。

- 登入錯誤訊息設計不當:當輸入不存在帳戶時顯示「帳戶不存在」,可能被駭客利用掃描有效帳號。

- 硬體除錯埠未移除:具被拆解後遠端控制的風險。

D-Link 網路攝影機資安

- 未加密影片串流:RTP 傳輸影像未加密,易被中間人竊聽。

- 預設密碼弱(僅 6 位字母或數字):駭客可快速破解帳戶。

- Android 與 iOS WebView 問題:可存取本機檔案或未禁用 JavaScript,存在 XSS 風險。

- 硬體除錯埠未移除:實體安全漏洞未封鎖。

BotsLab監視器資安

- 舊 Session 金鑰仍有效:重新登入後舊對話金鑰未失效,駭客可利用已竊取金鑰重新連線監控鏡頭。

- Android App 使用過時加密法(DES):金鑰僅 56 位,極易被破解,應改用 AES-128 以上加密標準。

- App 權限過多與錯誤提示問題:登入介面會提示帳號是否存在,利於駭客試探。

- 硬體除錯埠未移除:存在實體層入侵風險。

eufy監視器資安

- 暴力攻擊防護不足:駭客可利用自動化工具反覆嘗試密碼組合破解登入。

- Android WebView 可存取檔案:App 權限設計不當,潛在資料外洩風險。

- App 權限過多:要求不必要的敏感存取。

- 未設置登入次數限制:增加暴力破解成功的風險。

SpotCam監視器資安

- 舊 Session 金鑰未失效:重新登入後仍可用舊金鑰連線鏡頭。

- 無登入錯誤限制:App 可無限次嘗試登入,容易被暴力破解。

- 建議改進:應設置登入失敗鎖定機制與多重驗證以降低風險。

EZVIZ監視器資安

- 影像傳輸未加密:使用 RTP 而非 SRTP,影片內容可被攔截。

- 預設密碼僅 6 位字母/數字:密碼強度極低,易遭暴力破解。

- 舊 Session 金鑰仍有效:增加被持續連線風險。

- App 權限過多:包含敏感資料存取與 WebView 權限。

- 登入提示洩漏帳號存在性:可被利用建立有效帳號清單。

- 硬體除錯埠未移除:實體安全性不足。

reolink監視器資安

- 重大認證漏洞:登出帳戶後仍可在同一手機觀看實時影像,代表登出機制失效。

- 舊 Session 金鑰未廢止:重複連線可沿用舊金鑰,留下潛在後門。

- HTTP 傳輸未加密、無身分驗證:透過 mysimplelink 服務連線時,路由器帳密可能以明文儲存。

- 硬體除錯埠未移除:可被拆解後直接存取記憶體資料。

消委會分享網路監視器攝影機安全和選購建議

- 優先選擇資安評分高的品牌,不要購買沒品牌或來歷不明小公司產品。

- 確認攝影機是否採用 AES-128/256 加密標準

- 購買前查詢是否支援 SRTP / HTTPS 與是否有固定韌體更新政策。

- 上線後立即修改預設密碼,使用長且複雜的密碼,並且啟用MFA多重驗證。

- 避免在公共 Wi-Fi 下遠端觀看監控串流,建議改用行動網路。

- 安裝 App 時留意所要求的權限,避免授予非必要敏感權限;定期檢查並清理儲存在裝置的登入資訊。

- 隨時更新網路攝影機韌體更新,避免存在安全性問題。

- 善用防火牆、網絡監察及活動紀錄等功能,經常查看紀錄以偵測可疑活動。

最後消委會也建議,要是懷疑攝影機內部系統曾被入侵或植入程式,重刷一次官方韌體及全機還原出廠狀態,重新安裝時亦可建立一個全新帳戶及密碼。

想了解更多Apple資訊、iPhone教學和3C資訊技巧,歡迎追蹤 瘋先生FB粉絲團、 訂閱瘋先生Google新聞、 Telegram、 Instagram以及 訂閱瘋先生YouTube。