蘋果為了增強 iOS 設備安全性,不時會推出 iOS 更新修補安全漏洞,可見 iOS 設備安全性會比 Android 高出不少,不過在堅硬的安全防護總是會有一些漏洞,盤古團隊成員徐昊就在 2020 移動安全技術峰會( MOSEC 2020 )上表示已經找到不可修復的蘋果安全隔離區處理器 Secure Enclave 硬體漏洞,被蘋果認定無法修補,也是蘋果替 ARM 系統晶片加入安全密鑰硬件加密模組,成為史上最嚴重的 iOS 處理器漏洞。

Secure Enclave 是什麼?

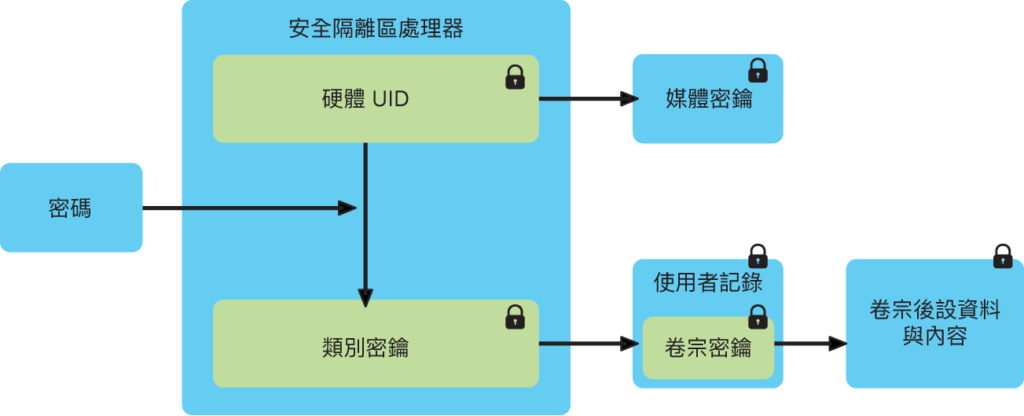

Apple 為了要替 iPhone 和 iPad 設備加入額外安全保護,採用另一顆「安全隔離區處理器(Secure Enclave Processor ;簡稱 SEP)」專門負責處理加密靜態資料、鑰匙圈密碼、Apple Pay 和生物特徵辨識 Touch ID / Face ID 辨識與加密任務,Secure Enclave 擁有獨立韌體、安全啟動程式,以及應用處理器之間通訊採用隔離加密隔離控制,就算 iOS 核心遭到越獄破解,依舊能維持加密編譯作業。

Secure Enclave 漏洞舊設備全遭殃

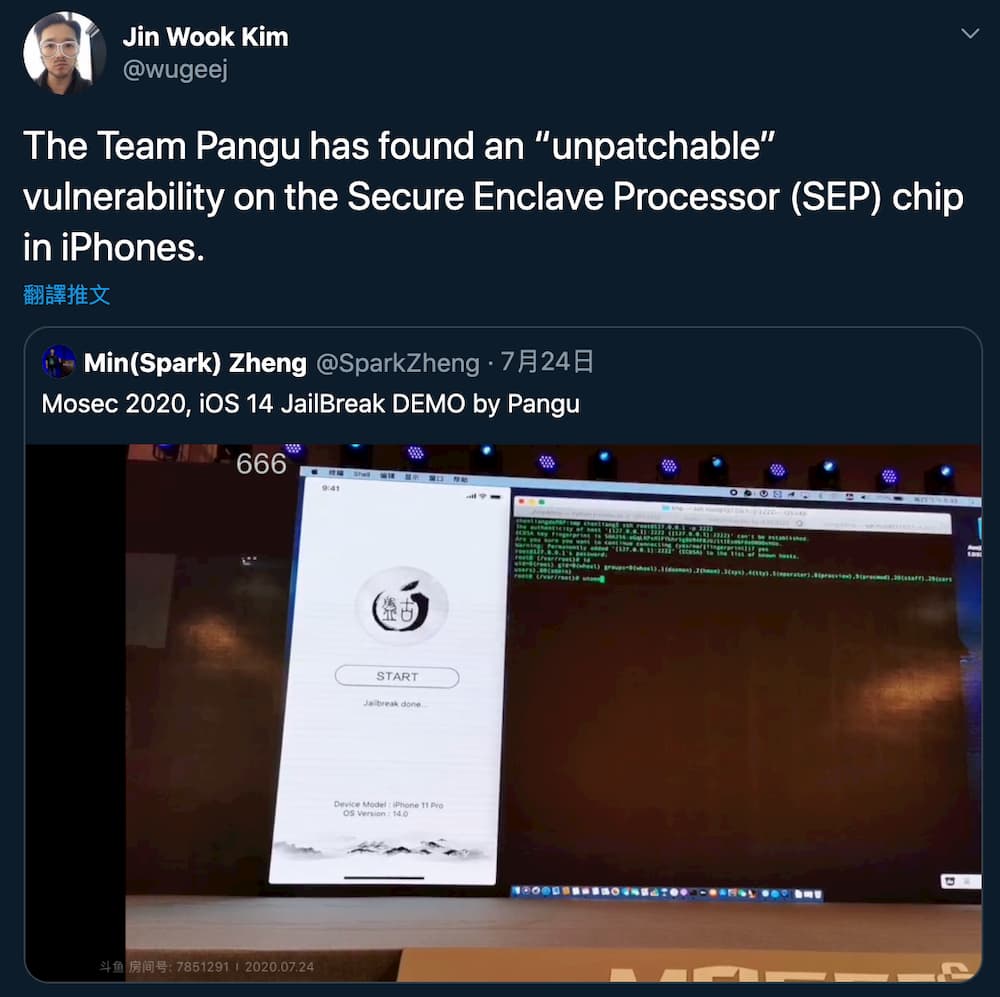

據韓國開發者 Jin Wook Kim 指出盤古團隊在MOSEC大會上展示 iOS 14 越獄同時,也透露已經找到蘋果安全隔離區處理器 Secure Enclave 硬體漏洞,甚至還以「unpatchable」暗示這漏洞無法透過 iOS 更新修補,嚴格來說這漏洞比起先前 @axi0mX 所發現的 BootRom 漏洞「checkm8」更危險、更有殺傷力。

不過盤古在 MOSEC 大會結束後,主辦單位也稍微透露一些關於SEP漏洞細節:

今天會議壓軸的一個議題是來自盤古團隊關於iOS SEP芯片的安全研究,也是全球首個公開iOS SEP芯片中安全漏洞的議題。一直以來,蘋果為了保證手機加密能力的安全性,把很多密鑰加解密和安全存儲的功能放在獨立的協處理器(SEP)之中。

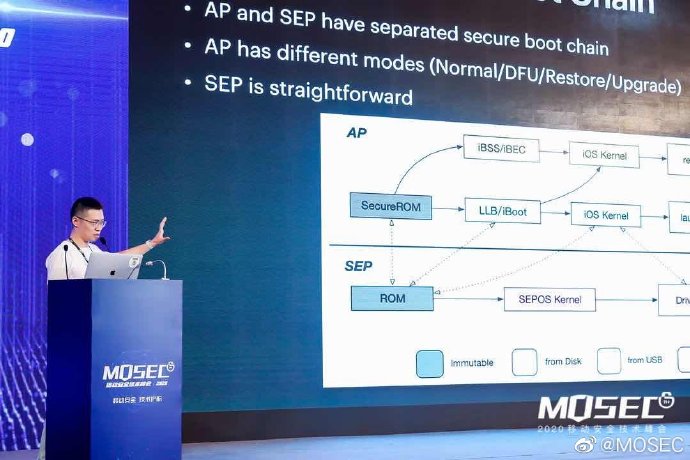

和BOOTROM一樣,SEP晶片也有獨立的SEPROM用於加載SEPOS及運行在SEPOS之上的APP。而由於ROM的特殊性,ROM是晶片內置的系統並且是只讀的,所以相應的漏洞蘋果也無法通過軟件更新的方式進行升級修補,因此,我們也稱這些漏洞為硬件漏洞。

windknown首先介紹蘋果SEP硬件及系統的架構,其中主處理器和協處理之間是隔離的,需要通過共享內存的機制進行通訊。隨後,又詳細的講解了SEPROM初始化的過程包括內存隔離機制的實現,而其中的內存隔離機制是由TZ0機制進行實現的,其中TZ0寄存器描述了SEP內存使用的範圍,而AMCC是用於禁止主處理器訪問TZ0的內存空間。

這次公佈的史詩級漏洞是存在於SEPROM之中,通過結合checkm8的BOOTROM exploit,可以修改IO映射寄存器來繞過內存隔離保護。之後配合主處理器的race來達到修改任意SEPOS及SEP APP的目的,例如通過patch sks中密碼輸入的限制,來無限制嘗試解鎖密碼。

目前已知受到影響的 SEP 晶片漏洞包括:

- iPhone 5s及更高版本

- iPad(第五代)及更高版本

- iPad Air(第一代)及更高版本

- iPad mini 2及更高版本

- iPad Pro

如果駭客掌握蘋果「安全隔離區處理器 (Secure Enclave Processor)」 硬體漏洞會讓人無法想像,畢竟這塊晶片上儲存設備中最重要的敏感性辨識資料和密碼,這也可能會因這個漏洞導致個人機密內容變得更容易獲取,算是非常嚴重的大災難,除了 iOS 設備會受到影響外,連同 Mac 、Apple Watch 、HomePod 和 Apple TV 都會遭殃。

不過幸運的是蘋果已經替 A12 Bionic、A13 Bionic 或更高版本的處理器修補這個嚴重漏洞,至於 A11 Bionic 或舊款處理器裝置都會存在這個嚴重漏洞導致無法修補,同等於 Secure Enclave 依舊會存在數百萬 iPhone 5s 至 iPhone X 設備上,也不用擔心盤古團隊會釋放安全隔離區處理器代碼,最主要盤古之前是以越獄出名後,後續才走向安全研究,也不會釋出任何漏洞代碼,此漏洞也是要回報給蘋果修補,順便可賺取高額安全漏洞獎金,不過不難保證後續其他黑客會不會找到此漏洞並私下使用或轉售給特定組織使用。

盤古 SEP 安全漏洞影響

如從安全角度來看,這個 SEP 漏洞是可以透過惡意越獄插件或越獄工具來直接訪問和讀取 SEP 內儲存數據,也就是說如果你是喜歡隨意安裝不知名來源的越獄工具或盜版插件,只要裡面夾帶 SEP 攻擊程式碼,就可以讓黑客取得 Apple Pay、帳號密碼、Touch ID/Face ID 等敏感資料,這也將會導致越獄風險性越來越高。

受到 SEP 漏洞影響,存在百萬台 checkm8 漏洞設備 iPhone 5s~iPhone X 中,根據研究安全人員 axi0mX 表示,這次漏洞主要是要透過 checkra1n 越獄工具或 checkm8 漏洞才能夠實現,其餘 JailbreakMe 或 unc0ver 越獄是沒辦法使用此漏洞,主因是啟動後無法修改 TZ0 寄存器中的數值。

同樣這漏洞在前提條件下,也是需要有人可以取得設備後進行 DFU 模式先進行 checkra1n 越獄才能觸發 SEP 漏洞攻擊,至於 A12~A13 處理器設備不存在 BootROM漏洞,就不會導致會受到攻擊。

因此 SEP 對於一般用戶或許沒有太大影響,不過對於比較注重資安隱私權的使用者、官員、公司高層人員或重要人士,為了防止受到硬體漏洞攻擊,建議更換成 iPhone XS、iPhone XS Max、iPhone XR、iPhone SE2代或iPhone 11、iPhone 11 Pro 系列,避免設備受到漏洞攻擊和機密資料遭竊取。

延伸閱讀

參考來源:Apple

想了解更多Apple資訊、iPhone教學和3C資訊技巧,歡迎追蹤 瘋先生FB粉絲團、 訂閱瘋先生Google新聞、 Telegram、 Instagram以及 訂閱瘋先生YouTube。