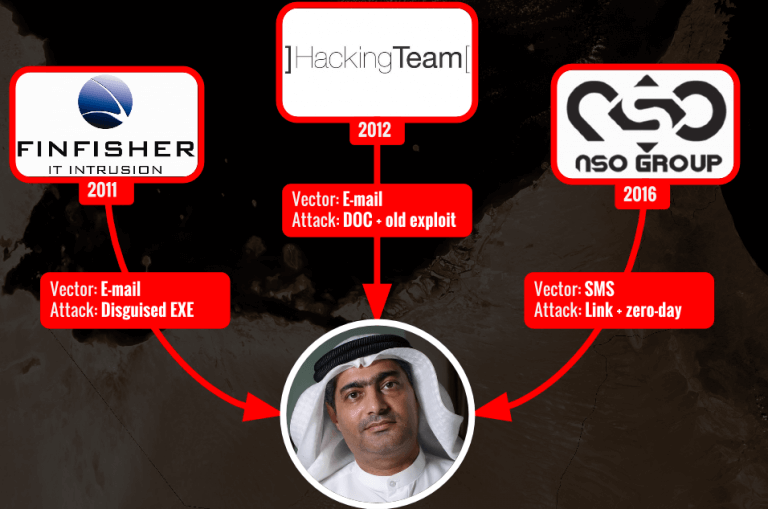

iOS一直以來都被外界認為是最安全的系統,安全也並不代表就是牢不可破,每次越獄工具推出後,蘋果也會在短時間內根據這些越獄漏洞進行修補,修補總是會讓iOS系統安全性更加安全,如果漏洞沒公佈反而被黑客所使用,那這些漏洞就是非常罕見,而且價格是相當昂貴,不過你是否知道這次iOS9.3.5所修補的三個零時差漏洞,竟然已經維持了兩年之久,而且採用如同完美越獄一般手法,可稱為是iOS史上存活最久的越獄漏洞。

過去2015年新創資安業者Zerodium就丟出300萬美元獎金,要懸賞iOS9越獄漏洞的開發者,而且漏洞與攻擊工具必須是目前尚未公開,並可繞過iOS9安全機制,能透過網頁、連結、簡訊方式可透過遠端安裝任何APP,也必須要支援32位元與64位元設備

- – iPhone 6s / iPhone 6s Plus / iPhone 6 / iPhone 6 Plus

- – iPhone 5 / iPhone 5c / iPhone 5s

- – iPad Air 2 / iPad Air / iPad (4rd generation) / iPad (3th generation) / iPad mini 4 / iPad mini 2

這些條件是否就非常符合遭iOS9.3.5修補的Pegasus三叉戟零時差漏洞?根據Pangu團隊透過Lookout分析Pegasus報告中發現,這是三個0day備用於特殊目標遠程植入後門工具手法。

Pangu團隊分析遠程植入的流程方式,先引導用戶訪問網址,點入網址後就會觸發webkit漏洞(CVE-2016-4657)獲取代碼並執行權限,隨後利用漏洞(CVE-2016-4655)洩露內核的加載基地址,最後觸發漏洞(CVE-2016-4656)獲取內核態的代碼執行權限。此時就如同設備已經完成越獄一般,Pegasus已經擁有iOS最高權限,還會進一步針對persistence處理,保證系統重啟後後門仍然工作,達成完美越獄。

Pegasus三叉戟零時差:內核漏洞

在通過攻擊流程,可知兩個內核漏洞(CVE-2016-4655、CVE-2016-4656)均是在瀏覽器內被觸發的,同樣在APP沙盒規則內也能利用該漏洞。

盤古團隊發布的iOS9.2-9.3.3越獄同樣也是利用了沙盒漏洞,透過沙盒內直接攻擊內核的漏洞,將是蘋果用戶面臨的重要風險,蘋果的安全響應也在提升中。

CVE-2016-4655漏洞是是由於讀取棧數據時缺乏邊界檢查,導致能夠獲取棧上額外的數據,而函數的返回地址一般會被保存在棧上,因此達到洩露內核地址的目的。該漏洞則是一個典型的UAF漏洞,通過精心構造數據可以在Free之後先分配對象來重新佔用之後再觸發Use,也可以進一步轉換成double free。

重啟自動觸發漏洞獲得控制權

Pegasus 在設備重啟後,會設法通過命令行執行代碼:

/System/Library/Frameworks/JavaScriptCore.framework/Resources/jsc

來解析js腳本重新觸發webkit的漏洞,隨後再同樣溢出內核漏洞獲取內核控制權。為了能夠讓jsc解析指定的文件,Pegasus會將rtbuddyd服務替換成jsc,rtbuddy的服務配置內嵌在launchd的__bs_plist中,因此只要將–early-boot指向漏洞利用的js文件即可在系統重啟的時候獲取控制權。

<key>rtbuddy</key>

<dict>

<key>ProgramArguments</key>

<array>

<string>rtbuddyd</string>

<string>–early-boot</string>

</array>

<key>PerformInRestore</key>

<true/>

<key>RequireSuccess</key>

<true/>

<key>Program</key>

<string>/usr/libexec/rtbuddyd</string>

</dict>

監聽數據竊取

Pegasus 可針對用戶獲取到GPS、訊息、聯絡人、郵件等內建系統數據,另還透過Cydia的Substrate的框架開發出不少當前最流行的App插件(如Skype,Telegram,Whatsapp,Viber等),在安裝Pegasus之時,就會附加被改名的Cydia Substrate動態庫。

冰山一角:APT攻擊將會持續

盤古團隊根據公開的資料可以推斷這次APT攻擊被檢測到是跟踪可疑URL發現的,假設後門作者沒有出售高達300份的使用權,缺乏臨機檢測的能力就很難發現這種隱秘的強針對性的APT攻擊。國外安全機構認為,這次Pegasus可能只是冰山一角,還有更多的技術與漏洞還依舊潛伏在不同的設備中,建議未知的連結不要亂點,未知來源插件或是App不要亂裝,無法保證下次攻擊目標就是針對一般用戶,畢竟已經曾經有用戶帳密、信用卡資料被盜,到至今這些漏洞與手法都還尚未浮上台面上,依舊還是持續掌握在這些黑客手中。

越獄用戶修補

資料參考來源:Pegasus – 針對iOS設備的APT攻擊分析、Citizenlab

想了解更多Apple資訊、iPhone教學和3C資訊技巧,歡迎追蹤 瘋先生FB粉絲團、 訂閱瘋先生Google新聞、 Telegram、 Instagram以及 訂閱瘋先生YouTube。